ANAのマイレージの確認画面(PC)は、現在の残高は表示してくれますが、

月別表示にしても、その月にどれだけたまったのか(減ったのか)は表示してくれません。

なので、bookmarkletで計算するようにしてみました。

void((function(f){

var s = document.createElement('script');

s.src = '//cdnjs.cloudflare.com/ajax/libs/jquery/2.2.1/jquery.min.js';

s.onload = function(){

var $ = jQuery.noConflict(true);

f($);

};

document.body.appendChild(s);

})(function($, undefined){

var n=0;

var q=0;

$('#meisaitable tbody tr').each(function(){

m= parseFloat( $('td',this).eq(8).html().replace(/,/g,'') );

p= parseFloat( $('td',this).eq(9).html().replace(/,/g,'') );

n += isNaN(m) ? 0 : m;

q += isNaN(p) ? 0: p;

});

t=$('#meisaitable thead th');

t.eq(8).append(n);

t.eq(9).append(q);

}));

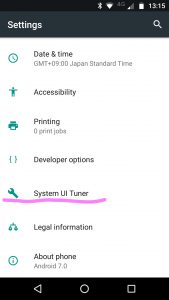

これを/packer/でpackして、

javascript:を頭につけてbookmarkletにします。

javascript:void((function(f){var s=document.createElement('script');s.src='//cdnjs.cloudflare.com/ajax/libs/jquery/2.2.1/jquery.min.js';s.onload=function(){var $=jQuery.noConflict(true);f($)};document.body.appendChild(s)})(function($,undefined){var n=0;var q=0;$('#meisaitable tbody tr').each(function(){m=parseFloat($('td',this).eq(8).html().replace(/,/g,''));p=parseFloat($('td',this).eq(9).html().replace(/,/g,''));n+=isNaN(m)?0:m;q+=isNaN(p)?0:p});t=$('#meisaitable thead th');t.eq(8).append(n);t.eq(9).append(q)}));

bookmarkツールバーにでも登録しておきます。

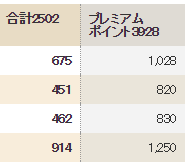

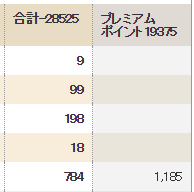

ANAマイレージクラブのマイル残高画面を開いて、このbookmarkletを実行すると、

その画面に表示されている一覧の合計を、タイトル行に表示します。

当然、減算した月はマイナスに。

計算してどうするの、と言われると、

まぁ、月々の動向のチェック…とか…?

—

bookmarkletもjQueryも久々だったので参考にさせていただきました

■いまさらまとめるブックマークレットの作り方 〜 2016年版 〜 – 無駄と文化

![[商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。] [商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。]](https://hbb.afl.rakuten.co.jp/hgb/15d540e1.4849bed8.15d540e2.7cf33385/?me_id=1213310&item_id=17810392&m=https%3A%2F%2Fthumbnail.image.rakuten.co.jp%2F%400_mall%2Fbook%2Fcabinet%2F6778%2F0811571016778.jpg%3F_ex%3D80x80&pc=https%3A%2F%2Fthumbnail.image.rakuten.co.jp%2F%400_mall%2Fbook%2Fcabinet%2F6778%2F0811571016778.jpg%3F_ex%3D128x128&s=128x128&t=picttext)