息子はバスケットボールをやっておりますが、コロナ禍で大会の際の観客人数が制限されてしまいまして、他の父母からなんとかネットで見られないかということでやってみました。

プラットフォームをどうするか

最初は練習試合でお試し版。広く公開するものではないのでタブレットからzoomが良いかなぁと思ってやってみましたが、イマイチ。だいたい、タブレットのカメラはスポーツ撮るのに向いてない。そしてzoomはそういうのに疎い人たちにはハードルが高かった。

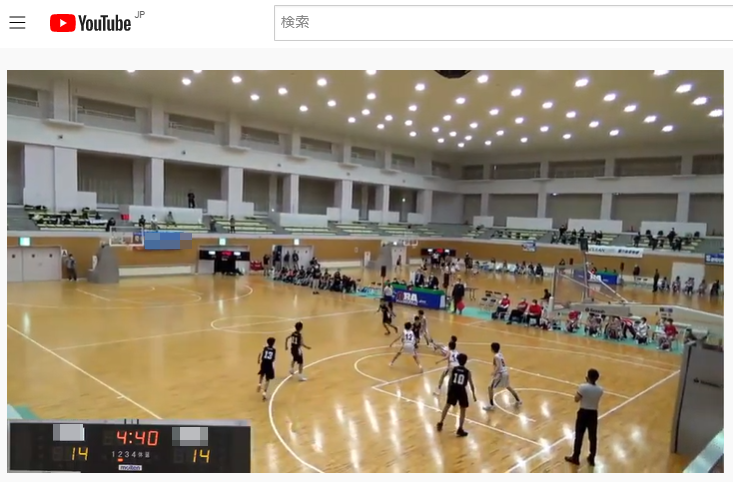

さらに練習試合があったのでYouTubeで限定公開することにしてみました。カメラもタブレットやスマホはやめて、ハンディカム(ムービーカメラ)からHDMI出力したものをキャプチャーしてPCからストリーミング。

YouTubeは限定配信でもスケジュールを決めておけば先にURLを発行できるので、これを事前に父母たちに配布します。あとは当日どうなるかがドキドキです。

機材

ムービーカメラはHDMIパススルーとかクリーン出力とかできるものを選ばねばなりません。あと60p撮影できる時代のものなら大体行けるのではないでしょうか。

自分の環境ではもう1台カメラを用意して、キャプチャユニットも2台繋げて、片方は試合を追って撮影、片方は固定でスコアボードを写しました。

カメラ1: SONYのハンディカム。micro HDMI。ズーム操作できるリモコン付き。Avermedia GC550 ラトックシステム RS-HDCAP-4PT 磁気研究所のHD-MBPD113W20000PTBK とamazonで適当な30000mAhを名乗るもの を買いました)

なお、USB3.0接続でデータをやりとりするので、ノイズに強い、安定したケーブルを使った方が無難です。設置したあともぐらぐらしないように、ケーブルには余裕をもたせて、できれば養生テープなどで固定したほうが良いです(テープの使用は会場に許可をとったほうが良いです)。USBが切断、再接続されて画面がブラックアウトということが何度かありました。

電源と三脚

だいたいの会場では電源は使用不可です。なのでカメラ用に大容量バッテリーを買っておきました。古いカメラでも互換バッテリーなら売られています。

パソコンはUSB PDでの充電に対応していたので、PD対応のモバイルバッテリーを用意しました。65Wでの給電が可能なものと、それに対応したC to Cのケーブルが必要です。

三脚は会場により使用許可が違うので問い合わせました。当初「使用禁止」といわれていた会場でも、自分たちの客席内で通行や他者の観戦を妨げないならOKという基準を示してもらえました。まぁ観客数が制限されていて少ないので邪魔になることはほとんどありませんが、たくさん座席を使うと消毒作業が手間になるので、会場の利用の注意を見て対処します。

ソフトウェア

会場の音声がうまく入ってこなかったので、当初は外付けのマイクをPCに接続していましたが、会議用マイクで体育館の音なんてとれません。

配信ソフトはOBS Studioを使用。複数あるキャプチャ映像を、Altキーを押しながらマウスでぐりぐりしてやると部分的に使えるようになりますので、スコアボードを重ねてやります。

通信回線

最初は自分のdocomo系MVNOの4G通信を使いました。速度としては十分足りていたようです。が、容量をなかなか食うのと、大量に通信すると翌日に速度制限を食らうので、別途プリペイドのデータ通信用SIMを買いました。使い捨て感覚です。

楽天モバイルも検討しましたが、試合会場によっては電波が入らないという事態がありまして(田舎の体育館ならなおさら入らず、入ってもパートナー回線になってしまう)、会場によって使い分けです。事前に入れるなら中で通信してみたほうが良いです。

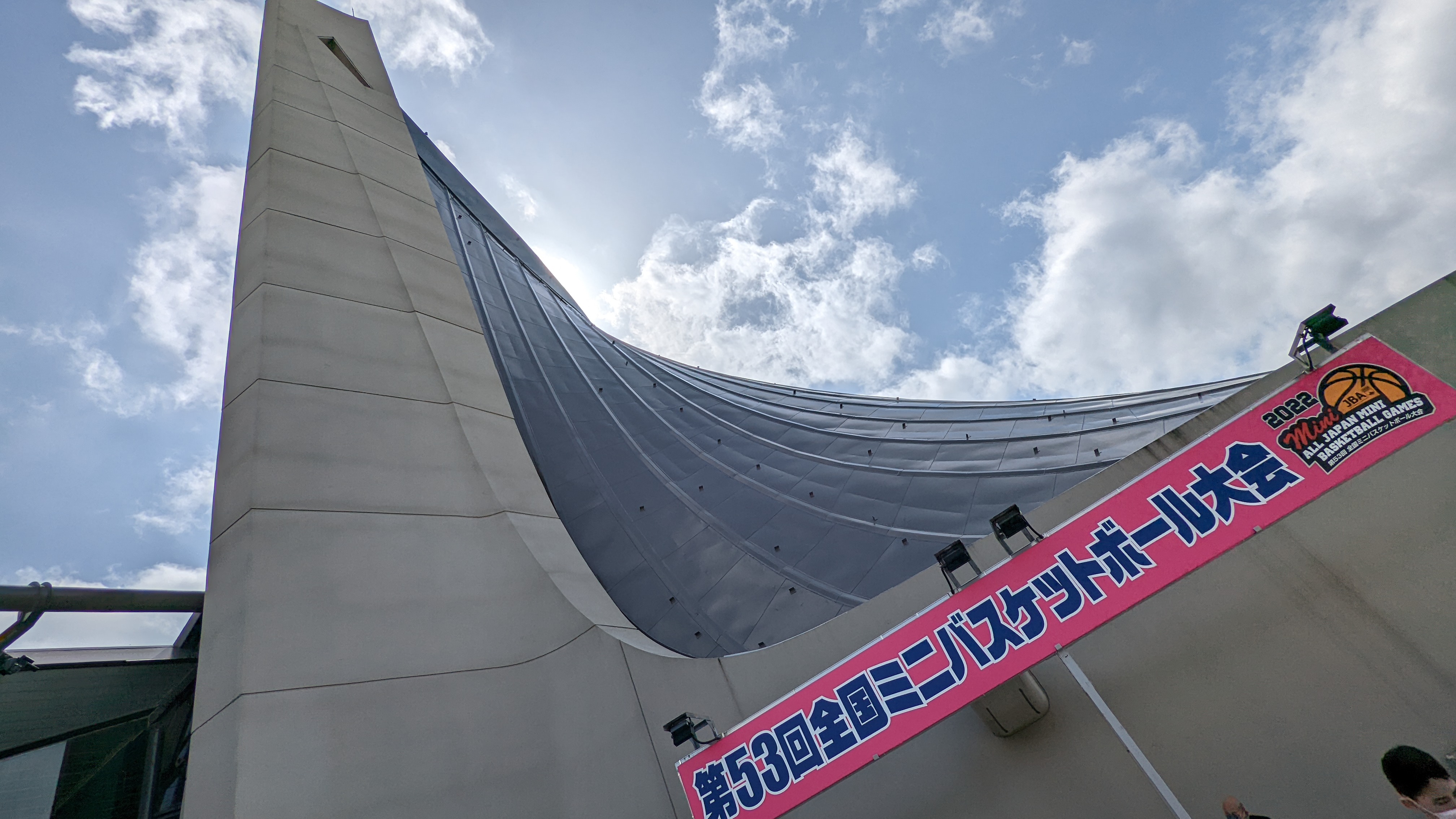

なお、東京の代々木体育館では楽天モバイルがバッチリでしたが、5G/4Gの切替でもたつくので、4G固定にして使いました。

通信回線に関しては、MVNOを使っていたときは通信専用のタブレットからのテザリングで問題ありませんでしたが、楽天モバイルはDSDV端末で同居のドコモ回線での音声通話もあり、途中で着信したときに通信が切れるというハプニングがありました。普段通話で使っている電話機とは別の、通信専用端末での運用が良さそうです。

感想

ネット中継が個人のレベルでここまでできる時代になったなぁというのは驚きませんが、むしろ見る側のリテラシーも上がったなぁと思います。70歳超えた祖父母が遠方で見てるってなかなかですわ…