ファイルサーバーが起動しなくなったというので引き取ってきました。ディスクトラブル、Sambaトラブル、NICトラブルと経験したのでメモ。

Dell PowerEdge T105にCentOS7、多用途目的のサーバーでしたが結局はファイルサーバーになってしまったので、今は別にNASも入っている現場ですので、今回は余っていたNASにデータをコピーしてお返しすればOK。

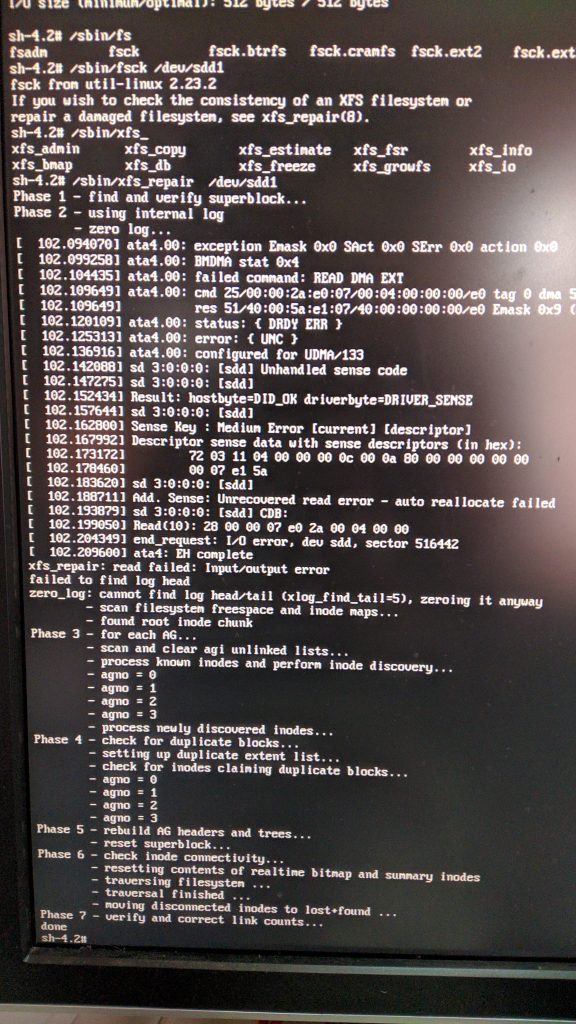

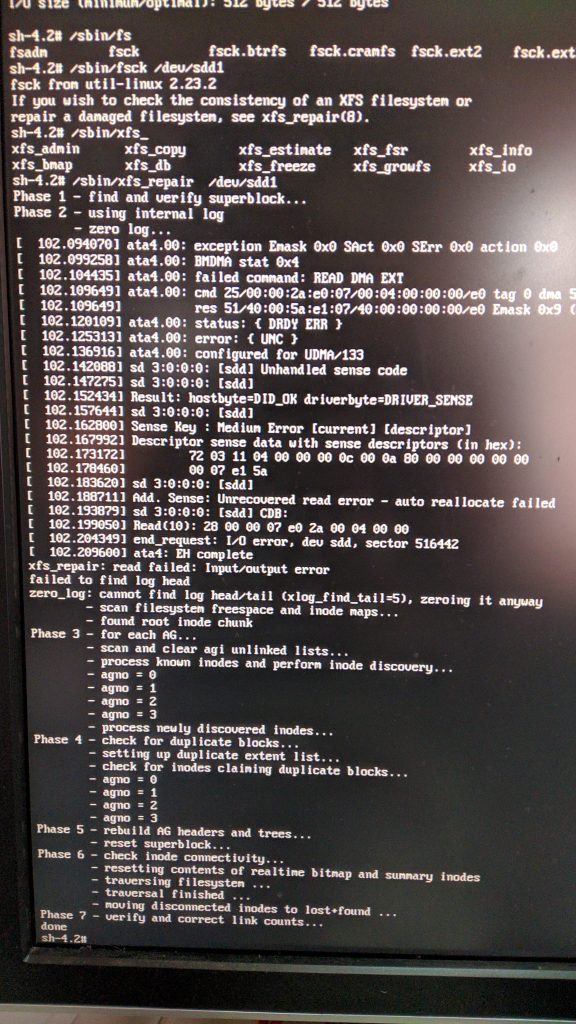

まずファイルサーバーの症状は、起動パーティションに不良セクタでしょうか。シングルユーザーモードで起動してfsck…と、今はXFSなのでxfs_repairでした。

- CentOS起動時、カーネル選ぶところでeを押す

- linuxなんちゃら~ ro ~ のところ以降を削除して rw init=/bin/sh としてCtrl+Xで起動

- /sbin/xfs_repair /dev/sdd1 # 今回はsdd1でした

- 再起動

次にデータレスキュー。CentOSのSambaをWindows10からのぞこうとしますが…エラー。見つからない系。これはSMBバージョンのアレですね、ということで /etc/samba/smb.confの[global]に min protocols = SMB2 を入れるも、一瞬見えたんだけど以降エラー。SMB3にして再起動してみたら途中のフォルダまでは見えたけど以降エラー。おかしい。

Windowsからの確認はそんなに重要じゃないので、CentOS→NASの直接コピーを試みることにする。

smbclientコマンドでNASにアクセスする。

smbclient //192.168.x.x/hoge で接続、ftpコマンドみたいな感じで進める。

cd old_samba # 目的ディレクトリに移動

prompt # ファイル毎に聞かない

recurse # 再帰的に辿ってコピー

mput * # ローカルの全ファイルを送信

しかし途中で NT_STATUS_IO_TIMEOUT だったり、 NT_STATUS_CONNECTIONS_DISCONNECTED だったり、エラーが出てしまう。

NASがのろくてタイムアウトしてしまうのだろうか?ファームウェアは最新だし、余計なサービスも切ってあるのでそんなに重くはなさそう。

諦めて外付けHDDに一旦コピーして持っていくかとも思ったが、手持ちのUSB-SATAアダプタが大容量HDDに対応してなくて、8TBの認識が1.27TBになっちゃう。amazonで新しいやつ(USB3.0対応、8TBまでいける)を注文して今日は諦め。

夕飯の支度でもするかーと思った瞬間降ってきた!NICが怪しい!

pingしてみたらタイミングにより5~15%ほどパケロスしている。これだな。

ということで家族にはすみませんが先に風呂にでも入ってもらって早速見てみる。

yum -y instal pciutils

lspci

で確認するとBroadcom neXtreme BCM5722だそうで。

Linuxのドライバを確認するとRHEL7用のドライバrpmが存在。

■Broadcom Linux RPM packaged driver updates for NetXtreme Ethernet adapters for the 19.0 update. | ドライバの詳細 | Dell 日本

CentOS7.7ですがRHEL7.2用rpmをインストール。再起動してpingは問題なさそう。

以後、再度smbclientでmput *。無事にコピーできましたとさ。